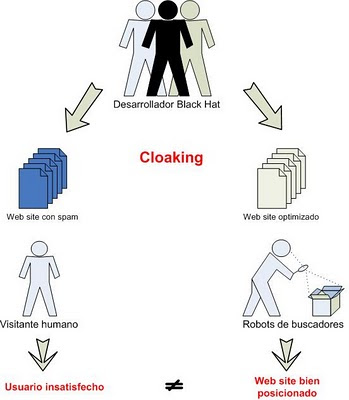

En concreto, la técnica consiste en detectar, en base a algún parámetro determinado, si una consulta a un servidor HTTP procede de un crawler de un motor de búsqueda, o si por el contrario procede de un usuario normal, y devolver un contenido diferente en cada caso.

El tema con el cloaking no es menor, en los últimos años se ha utilizado en una enorme cantidad de sitios web para figurar como sitios “correctos” pero que terminan ofreciendo spam a los usuarios.

Frecuentemente, en función de la IP de origen de la solicitud, se muestra un contenido diferente. Como los rangos de IP utilizados por los crawlers son conocidos, se puede mostrar fácilmente un contenido distinto del que vería cualquier usuario real. Esta es la técnica más común de cloaking.

Un uso habitual del cloaking es con páginas desarrolladas en Flash o Javascript, cuyo código no puede ser leído por los crawlers de los buscadores (aunque esto está cambiando, pero por el momento conviene seguir con el HTML). En estos casos, se muestra una página muy optimizada y llena de keywords a los crawlers, y el sitio real, a los usuarios, el cual no tiene el mismo contenido por el cual fue posicionado.

El acceso restringido a ciertos contenidos es otro tema donde el cloaking interviene, ya que hay ciertas webs donde para acceder a algún contenido hay que registrarse y/o pagar y este es contenido que normalmente no pueden acceder los crawlers. Pero con técnicas de cloaking se puede hacer que este contenido sea accedido por los robots pero después no sea visible directamente por los usuarios de carne y hueso.

El cloaking con intenciones fraudulentas es penalizado (con alguna excepción que no está penada) cuando es descubierto, así que no les recomiendo que lo usen ni que confíen en un SEO que les prometa resultados con estos métodos de Black Hat.

No hay comentarios :

Publicar un comentario